Top 10 beste Ubuntu-basierte Linux-Verteilungen

Ubuntu ist aufgrund ihrer klassischen Benutzeroberfl?che, Stabilit?t, Benutzerfreundlichkeit und reichhaltiger Repository, das über 50.000 Softwarepakete enth?lt, wohl eine der beliebtesten und am h?ufigsten verwendeten Linux-Verteilungen. Darüber hinaus wird es für den Anfang sehr empfohlen

Jun 20, 2025 am 09:17 AM

SCP Linux -Befehl - übertragen Sie Dateien in Linux sicher

Linux-Administratoren sollten mit der Befehlszeilenumgebung vertraut sein. Da der GUI -Modus (GUI (Graphical User Interface) in Linux -Servern nicht allgemein installiert ist.

Jun 20, 2025 am 09:16 AM

Wie man von CentOS 7 nach Almalinux 8 migriert

CentOS 7 erreicht am 30. Juni 2024 das Ende des Lebens am Ende des CentOS -Projekts, nachdem CentOS 8 am 31. Dezember vorzeitig zugunsten des CentOS -Streams wieder eingestellt wurde. Zum Glück k?nnen Sie von CentOS 7 nach Almalinux 8 oder an jedem Maj migrieren

Jun 20, 2025 am 09:13 AM

Macos ventura public Beta 1 jetzt zum Download zur Verfügung stehen

Apple hat die erste ?ffentliche Beta von MacOS Ventura für Mac-Benutzer zur Verfügung gestellt, die an der MacOS 13 Beta-Testinitiative teilnehmen m?chten. Macos Ventura führt mehrere neue Funktionen ein, wie den brandneuen Bühnenmanager für Multitasking, das i

Jun 20, 2025 am 09:11 AM

So markieren Sie eine Nachricht als ungelesen auf dem iPhone

Haben Sie jemals eine SMS oder iMessage auf Ihrem iPhone ge?ffnet und dann vergessen zu antworten, weil sie nicht mehr als ungelesen angezeigt wird? Oder vielleicht lesen Sie eine Nachricht und wollten Ihre Antwort vor der Antwort in Betracht ziehen und eine Erinnerung ben?tigen, um darauf zurückzukehren?

Jun 20, 2025 am 09:10 AM

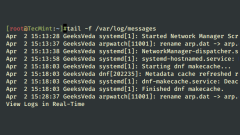

So verwenden Sie den Befehl Tail unter Linux mit Beispielen

Als Linux-Benutzer arbeiten wir h?ufig mit langj?hrigen Hintergrund-Linux-Prozessen, die als D?monen oder Dienste bezeichnet werden. Einige der h?ufigsten Beispiele der Dienste sind Secure Shell (SSHD), Network Manager (NetworkD), Volume Manager (LVM), Cron und LIS

Jun 20, 2025 am 09:09 AM

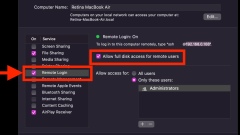

Wie man SSH auf Mac einschaltet

Alle Mac -Computer sind mit einem integrierten SSH -Server ausgestattet, der standardm??ig deaktiviert ist. Er kann jedoch jederzeit aktiviert werden, wenn die Remote -Befehlszeilenzugriff auf das Ger?t ben?tigt wird. Die SSH -Funktionalit?t in MacOS ist über eine Funktion namens Remote -Login aktiviert.

Jun 20, 2025 am 09:06 AM

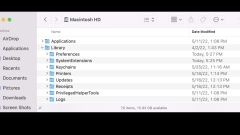

So zeigen Sie immer Fenster -Titel -Proxy -Symbole auf dem Mac

Der Mac -Finder und die Anwendungen wie die Vorschau bieten die Symbole für Fenstertitel, wenn Sie über den Fenstertiteltext schweben. Zuvor wurden diese Symbole standardm??ig in der Fenstertitelleiste selbst angezeigt. Diese interaktiven Symbole, die manchmal ?Proxy I genannt werden

Jun 20, 2025 am 09:04 AM

Mit dieser neuen Open-Source-App von Microsoft wurde ich über Nacht ein Windows Power-Benutzer

Wie viele Windows -Benutzer bin ich immer auf der Suche nach M?glichkeiten, meine Produktivit?t zu steigern. Die Kommandopalette wurde schnell zu einem wesentlichen Werkzeug für mich. Dieses leistungsstarke Dienstprogramm hat die Art und Weise, wie ich mit Windows interagierte

Jun 20, 2025 am 06:07 AM

Was ist der Linux -Kernel und was macht er?

TheLinuxkernelmanagessystemresourcesandactsasabridgebetweenhardwareandsoftware.1)IthandlesprocessschedulingtodetermineCPUusage.2)Itmanagesmemoryallocationtopreventconflictsbetweenprograms.3)Itcommunicateswithhardwarethroughdrivers.4)Itorganizesdatast

Jun 20, 2025 am 12:42 AM

Wie kann ich eine Datei mit dem MV -Befehl verschieben oder umbenennen?

Der MV -Befehl wird verwendet, um Dateien zu verschieben oder umzubenennen, und sein Kern liegt in der Beherrschung grundlegender Syntax und Vorsichtsma?nahmen. 1. Verwenden Sie den "MV -Quellpfad -Zielpfad", wenn Sie Dateien wie MV ~/Desktop/report.txt ~/dokumente/; 2. Benennen Sie die Datei um, indem Sie den Dateinamen im Zielpfad ?ndern, z. B. mvold_name.txtnew_name.txt; 3.. Achten Sie auf Erlaubnisfragen und verwenden Sie Sudo, um die Beh?rde bei Bedarf zu erh?hen. 4. Das Risiko, die Datei zu überschreiben, kann vermieden werden, indem der Parameter -i -Parameter hinzugefügt wird. 5. Batch -Bewegung kann mehrere Quelldateien auflisten und dann eine Verbindung zum Zielverzeichnis herstellen. Eine angemessene Verwendung von Parametern kann eine Fehloperation effektiv verhindern.

Jun 20, 2025 am 12:39 AM

Wie kann ich nach fehlgeschlagenen SSH -Anmeldeversuchen suchen?

Um zu überprüfen, ob der Server einem Brute-Force-Crack oder einem abnormalen Anmeldungsverhalten unterliegt, k?nnen Sie den SSH-Anmeldefehlerdatensatz anzeigen. Im Debian/Ubuntu -System befindet sich das Protokoll in /var/log/auth.log; In CentOS/RHEL ist es/var/log/sicher. Verwenden Sie den Befehl Grep "fehlgeschlagener Passterwort" mit dem Dateipfad zum Filterversuchen und verwenden Sie -nach -nach - -und nicht, um den Zeitbereich zu definieren. Gemeinsame Protokolle enthalten Benutzername, Quell -IP, Port und andere Informationen. Wenn eine bestimmte IP h?ufig erscheint, kann es sich um einen Scanangriff handeln. Für Systemd System, Journalctl_Comm = s

Jun 20, 2025 am 12:33 AM

Wie komprimiere ich ein Verzeichnis in eine .tar.gz -Datei?

Verwenden Sie den TAR -Befehl, um das Verzeichnis in .Tar.gz -Datei zu komprimieren. Das grundlegende Format ist TAR-CZVF-Ausgabedatei Name. Der -V -Parameter kann entfernt werden, um eine statische Komprimierung zu erreichen. 1. Verwenden Sie den Parameter-ausschlie?enden Parameter, um angegebene Dateien oder Verzeichnisse wie tar-czfbackup.tar.gz-EXCLUDE = MY_FOLDER/LOGSMY_FOLDER auszuschlie?en; 2. Mehrere Dateien oder Verzeichnisse k?nnen durch die Verwendung des Parameters -ausschlie?end mehrmals ausgeschlossen werden. 3. achten Sie auf die Richtigkeit des Pfades w?hrend des Betriebs und verwenden Sie den relativen Pfad oder den absoluten Pfad, um den Verzeichnisort anzugeben. 4

Jun 20, 2025 am 12:32 AM

Wie installiere ich Software auf Ubuntu mit APT?

So installieren Sie Software mithilfe von APT auf Ubuntu: 1. Aktualisieren Sie die Software -Quellenliste, um sicherzustellen, dass die neuesten Informationen erhalten werden; 2. Verwenden Sie den Befehl sudoaptinstall, um die erforderliche Software zu installieren. 3. Suchen und anzeigen Softwaredetails über AptSearch und Aptshow; V. 5. regelm??ig nutzlose Abh?ngigkeitspakete reinigen. Durch das Beherrschen dieser grundlegenden Befehle k?nnen Sie Software effizient verwalten.

Jun 20, 2025 am 12:27 AM

Hot-Tools-Tags

Undress AI Tool

Ausziehbilder kostenlos

Undresser.AI Undress

KI-gestützte App zum Erstellen realistischer Aktfotos

AI Clothes Remover

Online-KI-Tool zum Entfernen von Kleidung aus Fotos.

Clothoff.io

KI-Kleiderentferner

Video Face Swap

Tauschen Sie Gesichter in jedem Video mühelos mit unserem v?llig kostenlosen KI-Gesichtstausch-Tool aus!

Hei?er Artikel

Hei?e Werkzeuge

Sammlung der Laufzeitbibliothek vc9-vc14 (32+64 Bit) (Link unten)

Laden Sie die Sammlung der Laufzeitbibliotheken herunter, die für die Installation von phpStudy erforderlich sind

VC9 32-Bit

VC9 32-Bit-Laufzeitbibliothek für die integrierte Installationsumgebung von phpstudy

Vollversion der PHP-Programmierer-Toolbox

Programmer Toolbox v1.0 PHP Integrierte Umgebung

VC11 32-Bit

VC11 32-Bit-Laufzeitbibliothek für die integrierte Installationsumgebung von phpstudy

SublimeText3 chinesische Version

Chinesische Version, sehr einfach zu bedienen